CYDERとは

CYDERとはCYDER(Cyber Defense Exercise with Recurrence:実践的サイバー防御演習)とは、

サイバー攻撃を受けた際の一連の対応(インシデント対応)を

パソコンを操作しながらロールプレイ形式で体験できる演習です。

動画でくわしく知る

<2024年度>

<2023年度>

<2022年度>

<2024年度>

<2023年度>

<2022年度>

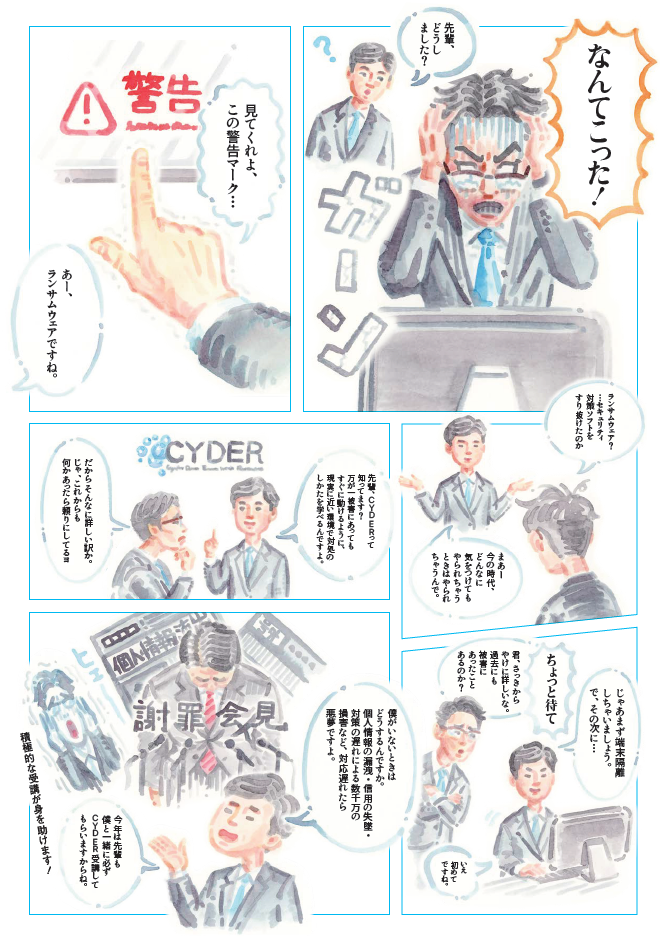

CYDERが必要な理由

CYDERが必要な理由

サイバー攻撃の手口は巧妙化かつ多様化し、国の機関、地方公共団体、重要インフラ等に対する攻撃は増加の一途をたどっています。

サイバー攻撃を未然に防ぐことは非常に困難な状況となっており、侵入されていることに気づくことができない組織も数多く存在すると言われています。

近年では、中小規模の組織をターゲットにする攻撃も増えています。

国の行政機関や大手企業などへの正面突破が難しい場合、攻撃者は、比較的セキュリティ対策が甘い取引先や子会社にサイバー攻撃を仕掛け、それらを踏み台にして、本命に侵入し攻撃するのです。

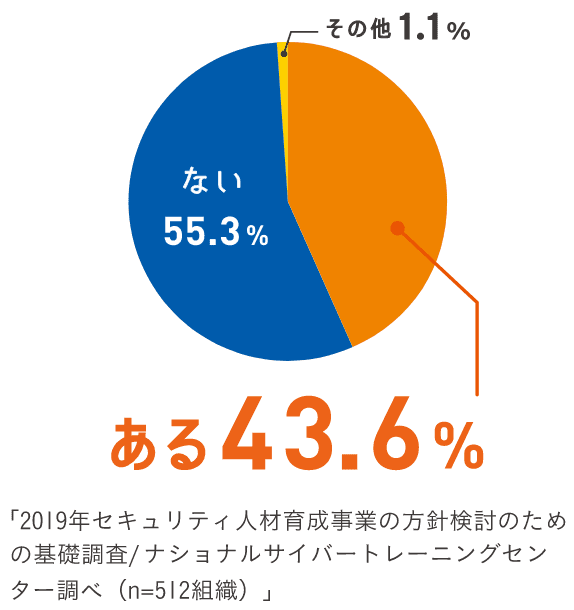

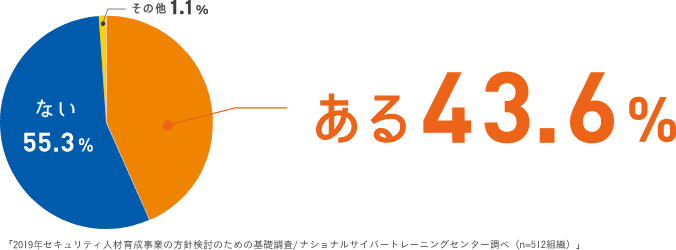

半数近くの組織で、今までに何らかのセキュリティインシデントが発生しています。

多くの組織が攻撃を受けている現状において、何も対策していないでは許されない現実が浮かび上がっています。

サイバー攻撃に関し、様々なサイバーセキュリティ対策の製品やサービス等の導入が進められていますが、それだけでは十分とは言えない状況にあります。

国民へのマイナンバーの配布が始まるなどICTの利活用が期待される一方で、情報漏えいを防ぐための対策が、ますます重要になっています。

組織でのセキュリティ研修や情報セキュリティポリシーの周知は大変有益です。しかし、いざというときに研修で得た知識を、迅速かつ的確に行動に移すことはなかなかできないものです。

トレンドのサイバー攻撃に合わせたインシデント対応の演習・訓練などを繰り返し行い、万が一の時に行動できるように備えることが必要です。

研修や資格で十分?

その知識、経験に変えられていますか?

えっ、経験?

研修も受けてるし資格も持ってるから十分だと思っていたわ。折角努力して得た自分の知識がどれ位通用するか、CYDERを受講して試してみようかな。

ベンダーにお願いしているから

必要ない?

初動対応や職員へのヒアリングは自分たちで行わないといけません。

僕は情報担当だけど、僕の組織では、対応を全てベンダー(業者)にお願いしてるから、受講の必要はないと思う...。

それに僕は、色々な業務を兼務してるから時間もないし、無理だな。課長も許してくれないし...。

ベンダーに任せれば大丈夫だと思って安心していたけど、確かに初動対応や職員へのヒアリングは、組織の人間の仕事だな...。 でも、何をすればいいのか分からない。これじゃ、まずいぞ。 住民や顧客のためにも、自分のためにも、組織のためにも必要なことだから、課長にお願いしてみよう。

昨年受講したから今年は受講しなくていい?

毎年の繰り返し受講で、最新の攻撃への対処法を学ぶことが大切です。

僕は昨年CYDERを受講したし、スキル的にも十分だと思うから、もう今年は受講しないつもりだよ。 業務予定もぎっしりで、時間もないし。

CYDERは、現実に起きたサイバー攻撃事例の最新動向を徹底的に分析し、コース別に、異なるシナリオを準備しています。毎年繰り返し受講することで、最新かつ様々な攻撃への対処法を学ぶことができます。

自分のスキルに合わせてAコースを繰り返し受けてもいいし、Bコースにステップアップするのもお勧めです。 CYDERで得た知識(的確な初動対応と的確な役割分担など)を、組織のインシデント対応ルール作りに活用している人もいます。

忙しいのは十分わかっているが、1日だけならみんなでバックアップするから行ってきたらどうかな? 万が一何か起こった時に、戸惑うことなく的確に対応するために、そして我が組織のセキュリティ能力の底上げのためにも、頑張って欲しいな。

CYDERの特長

CYDERの特長

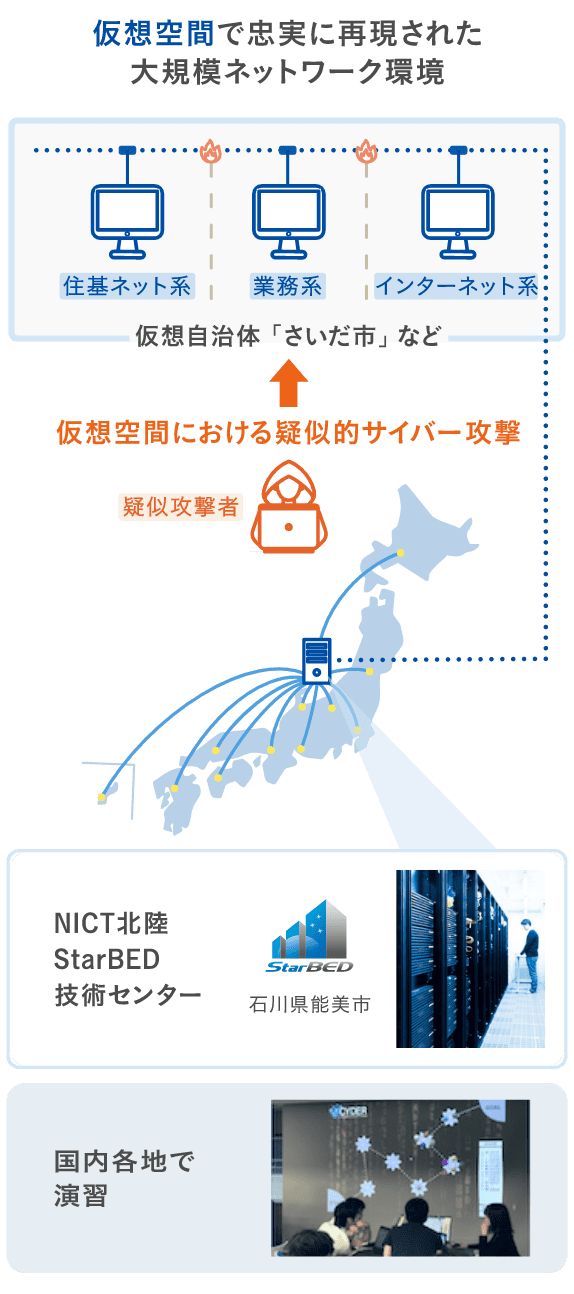

組織のネットワーク環境を模擬した環境(※)の下で、実際の機器やソフトウェアの操作を伴って、サイバー攻撃によるインシデントの検知から対応、報告といったインシデントハンドリングを一連の流れで体験することができます。

NICTの長年のサイバーセキュリティ研究で得られた技術的知見を活用し、サイバー攻撃に係る我が国固有の傾向等を徹底的に分析し、現実のサイバー攻撃事例を再現した最新の演習シナリオを用意しています。

「事前学習」と「演習」により、座学のみで終わらない本格的なトレーニングを受けることができます。

講師・チューターによる、受講者の技術力に応じたサポートを受けながら学ぶことができます。

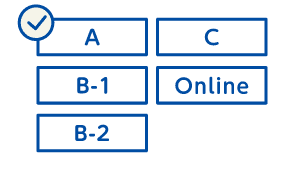

レベルや対象組織、受講形式の異なるコースをご用意。ご自身の受講目的に合わせてコースを選ぶことが可能です。